什么是访问控制列表?

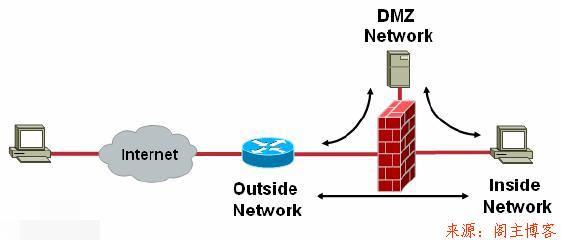

交换机中的访问控制列表在Cisco IOS软件中是一个可选机制,他跟我们平时使用的Windows操作系统中的防火墙很相似,都是按照系统管理员预先定义好的规则来控制数据包的进出,以决定该数据包是继续向前传递到它的目的地还是丢弃。

为什么要使用访问控制列表?

最初的网络只是连接有限的LAN和主机,随着路由器连接内部和外部的网络,加上互联网的普及,控制访问成为新的挑战,网络管理员面临两难的局面:如何拒绝不期望的访问而允许需要的访问?访问控制列表增加了在路由器接口上过滤数据包出入的灵活性,可以帮助管理员限制网络流量,也可以控制用户和设备对网络的使用,它根据网络中每个数据包所包含的信息内容决定是否允许该信息包通过接口。

访问控制列表有哪些类型?

访问控制列表主要可以分为以下两种:

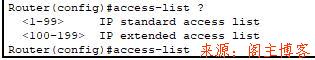

标准访问控制列表:标准访问控制列表只能够检查可被路由的数据包的源地址,根据源网络、子网、主机IP地址来决定对数据包的拒绝或允许,使用的局限性大,其序列号范围是1-99。

扩展访问控制列表:扩展访问控制列表能够检查可被路由的数据包的源地址和目的地址,同时还可以检查指定的协议、端口号和其他参数,具有配置灵活、精确控制的特点,其序列号的范围是100-199。

以上两种类型都可以基于序列号和命名来配置,我们建议使用命名来配置访问控制列表,这样在以后的修改中也是很方便的。

访问控制列表具有什么样的特点?

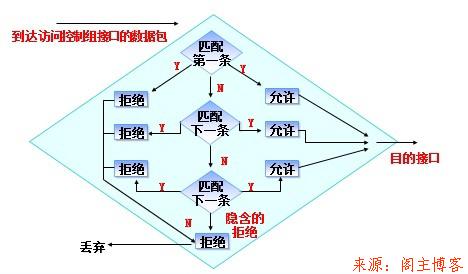

它是判断语句,只有两种结果,要么是拒绝(deny),要么是允许(permit);

它按照由上而下的顺序处理列表中的语句;

处理时,不匹配规则就一直向下查找,一旦找到匹配的语句就不再继续向下执行;

在思科中默认隐藏有一条拒绝所有的语句,也就默认拒绝所有(any);

由上面的特点可以总结出,访问控制列表中语句的顺序也是非常重要的,另外就是所配置的列表中必须有一条允许语句。

配置访问控制列表需要注意什么?

访问控制列表只能过滤流经路由器的流量,对路由器自身发出的数据包不起作用。

一个访问控制列表中至少有一条允许语句。

配置访问控制列表的步骤是什么?

第一步:创建访问控制列表:

access-list access-list-number {deny|permit} {test conditions}

//access-list-number:序列号,这个地方也可以写命名的名称;

//deny:拒绝;

//permit:允许;

//test conditions:过滤条件语句第二步:应用访问控制列表:

interface gigabitEthernet 0/0 //首先要进入接口模式;

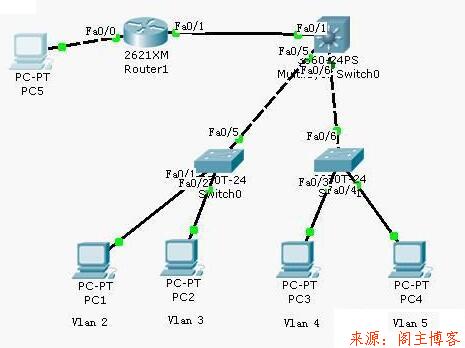

ip access-group access-list-number {in|out} //选择应用访问控制列表名,并选择在进站口还是出站口应用!标准访问控制列表的格式:

标准ACL:序列号0--99,针对数据包的源IP进行策略控制

access-list [list number| word] [permit|deny] [source address] [wildcard mask] //[list number|word]列表序列号或者命名 //[permit|deny]允许或者拒绝 //[source address]源IP地址 //[wildcard mask]掩码,如果不使用掩码,则使用关键字Host ,例:host 172.16.1.2

扩展访问控制列表的格式:

扩展ACL:序列号100--199,针对数据包的五元组进行策略控制

access-list [list number| word] [permit | deny] [protocol | protocol key word] [source address] [source-swidcard mask] [source port] [destination address] [destination-wildceard mask] [destination port] //[list number| word]访问控制列表的序列号或者命名 //[permit | deny]允许或者拒绝 //[protocol | protocol key word]协议或者协议号 //[source address]源IP地址 //[source-swidcard mask]源地址掩码,如果使用关键字host,则不用掩码 //[source port]源端口 //[destination address]目的地IP地址 //[destination-wildceard mask]目的地地址掩码,如果使用host关键字,则不用掩码 //[destination port]目的端口

常见的几种ACL类型:

src 客户端的ip地址或是网段 dst 用户访问的目标主机或IP段 port 用户访问的目标端口 srcdomain 客户端地址来源 dstdomain 用户访问的目标域 time 时间段 每天的首字母表示 maxconn 客户端的并发http数 url_regex 完整URL匹配 -i忽略大小写 urlpath_reges url部分匹配

结束:

有的朋友可能会问为什么有个命名的,不是平时实验都是用1-199的数值吗?因为一般访问控制列表,我们只要删除其中一个,那么所有的都已经被删除了,所以增加了我们修改的难度,而名称列表可以达到这种任意添加修改的效果。

☆本文主要介绍ACL访问控制的主要知识点和对访问控制的简要阐述!具体实验实操详见下篇文章!点我访问!!

版权声明:本文为原创文章,版权归 阁主 所有,欢迎分享本文,转载请保留出处!

免责申明:有些内容源于网络,没能联系到作者。如侵犯到你的权益请告知,我们会尽快删除相关内容。

黔ICP备19006353号-2

黔ICP备19006353号-2 贵公网安备 52052102000042号

贵公网安备 52052102000042号